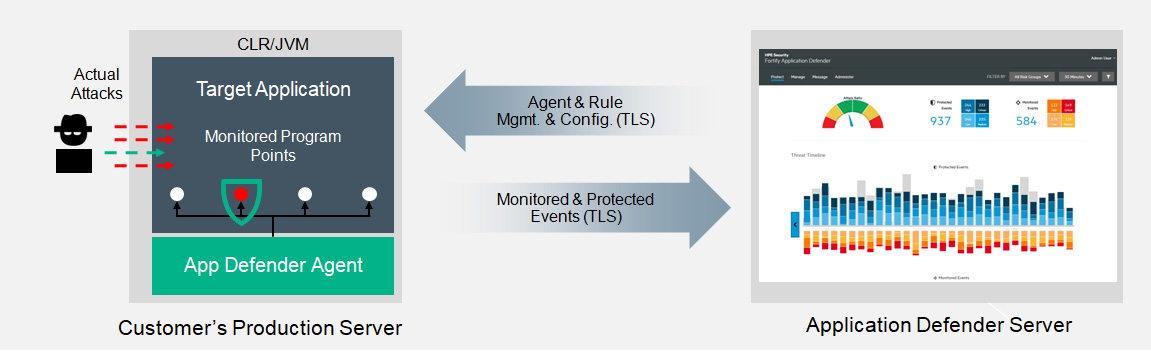

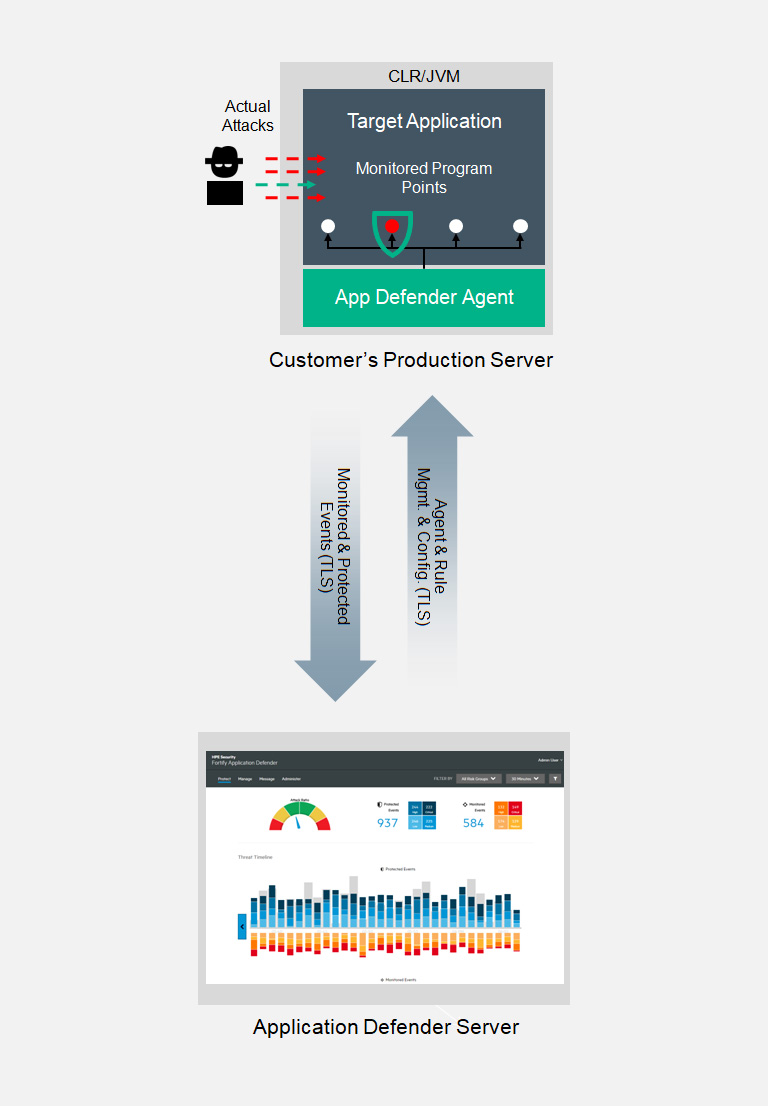

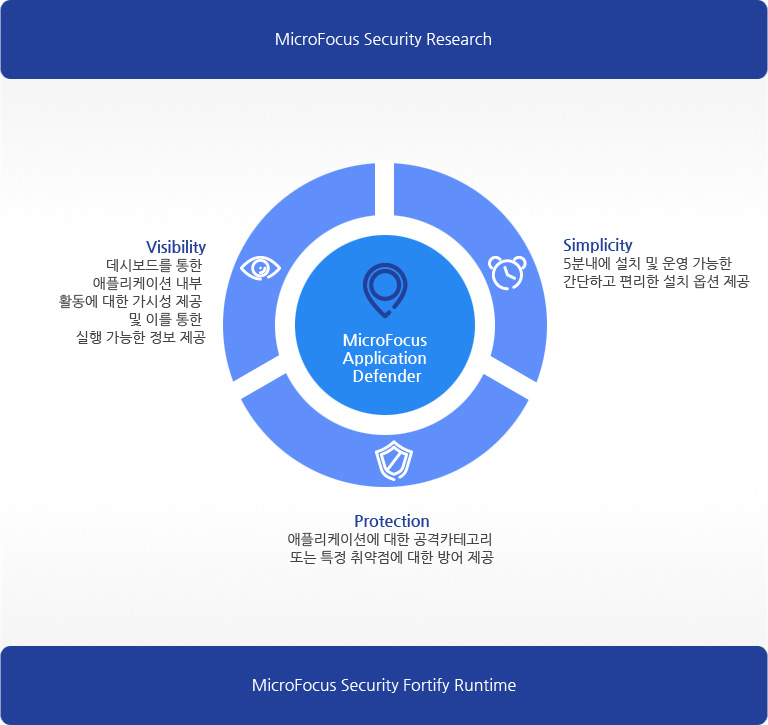

Fortify Application Defender는

기업의 웹 애플리케이션에 자체 보호 기능을 추가하여 애플리케이션 로직, 구성, 데이터 및 이벤트 흐름에 대한

완전한 가시성을 보장하고 외부의 보안 위협을 애플리케이션이 자체적으로 진단 및 차단 하는 솔루션 입니다.

Fortify Application Defender는

기업의 웹 애플리케이션에 자체 보호 기능을 추가하여 애플리케이션 로직, 구성, 데이터 및 이벤트 흐름에 대한

완전한 가시성을 보장하고 외부의 보안 위협을 애플리케이션이 자체적으로 진단 및 차단 하는 솔루션 입니다.

Fortify Application Defender

가트너 2016년 10대 보안 전망(Gartner’s Top 10 Security Predictions 2016)

2020년까지 데브옵스(DevOps)를 도입한 기업 40%가 애플리케이션 보안 자체 테스트, 자체 진단, 자체 보호(Self Protection) 기술을 도입해 애플리케이션을 보호할 것이다.

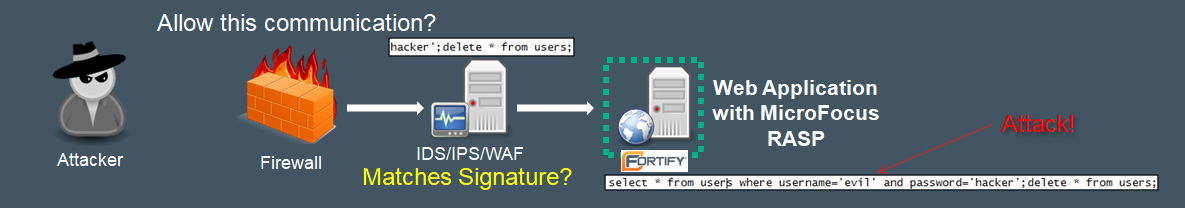

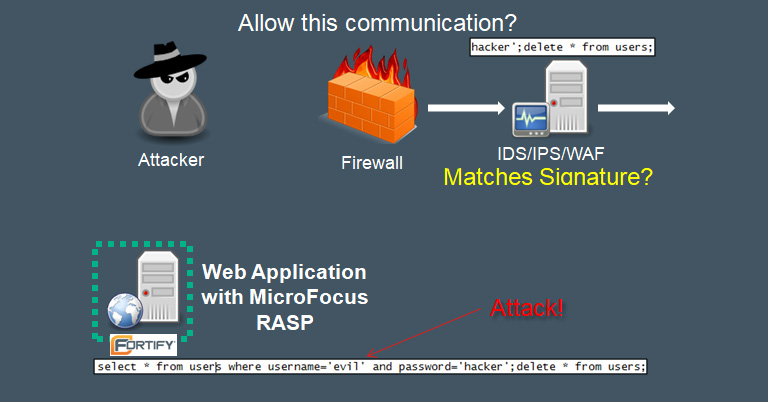

- 애플리케이션 보안은 외부 보안장비들 (예, 웹 방화벽)에 의존해 왔습니다.

- 외부 보안 장비들은 애플리케이션 내부 로직 이해 부족, 내부 데이터 및 이벤트 플로우에 대한 가시성 부족으로 인해 심각한 보안위협 탐지 및 방어의 역부족, 오탐/미탐 등의 상당한 제약을 보여왔습니다.

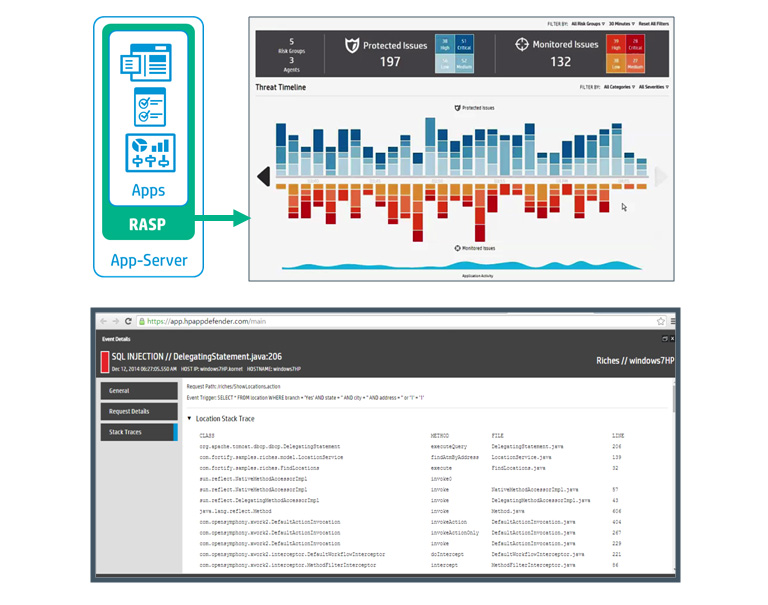

- 런타임 애플리케이션 자가 방어기술(RASP)은 애플리케이션 구동 (Runtime) 시 내부 애플리케이션에 탑재되어 모든 애플리케이션 실행(Call)을 모니터링 하여 내부 애플리케이션 로직, 내부 데이터 및 이벤트 플로우에 대한 심도 있는 이해가 가능하며 이를 기반으로 보안위협 탐지/방어를 수행, 기존 외부보안장치가 지녀왔던 보안위협 미탐 및 오탐등의 한계를 극복(상황인식 방어, 애플리케이션 자가 방어, 애플리케이션이 직접 보안 구현)합니다.

- 가트너는 애플리케이션 보호를 위해 RASP(Runtime Application Self Protection)의 적용을 권고하고 있습니다.

Runtime Application Self Protection (RASP) Overview

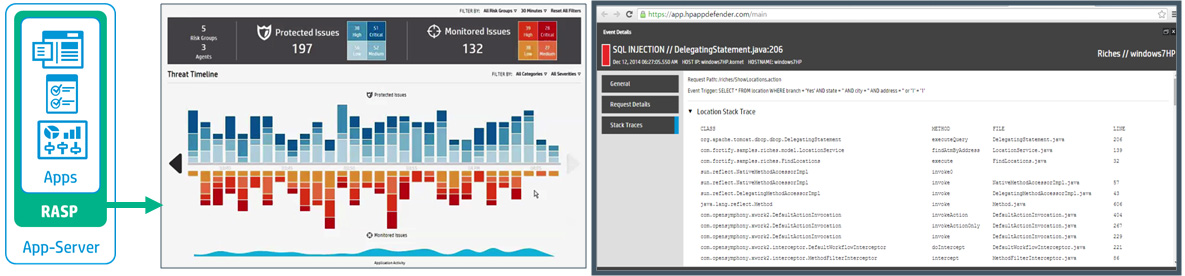

- 애플리케이션 네이티브 콜, 데이터 접근, 사용자 로그인/로그아웃, 애플리케이션 데이터 플로우 모니터링을 통한 보안 위협 활동 현황

- 개발팀에게 보안 취약점을 지닌 소스코드 라인 및 Stack Trace 제공

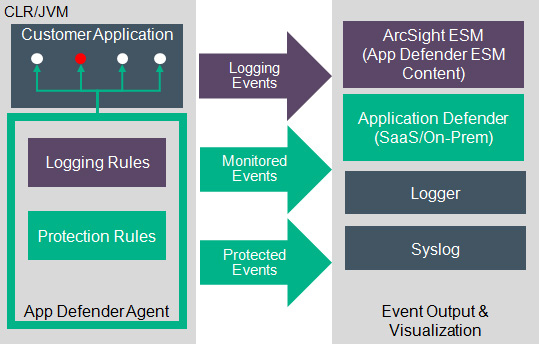

Application Logging and Protection

Application Logging

- 모든 애플리케이션에 일관성있는 로깅 제공

- 60 Logging categories

- e.g. File Read/Write; HTTP Session Start/Stop; Login Succeed/Fail

- Send CEF events to ESM or Syslog

Application Protection

- 공격시도 및 보안위반에 이용되는 취약점 대응

- 29 Vulnerability categories

- e.g. SQLi; XSS; Privacy Violation

- Monitor & Protect actions

Uses Cases & Benefits

Use Cases

- 애플리케이션 정상/비정상 사용에 대한 가시성

- 수정할 인원/시간보다 많은 취약점을 가진 애플리케이션에 대한 사전 방어

- 고객사 환경의 3rd Party 또는 레거시 애플리케이션에 대한 보안

- 애플리케이션 및 기반 플랫폼의 제로데이 취약점 대응

Benefits

- 포괄적이고 지속적으로 업데이트 되는 취약점 카테고리 제공

- 운영중인 애플리케이션의 취약점에 대한 실시간 방어 제공

- 새로운 취약점에 대응하는 시간을 단축

- Fortify 제품군과 연동을 통한 시너지 제공

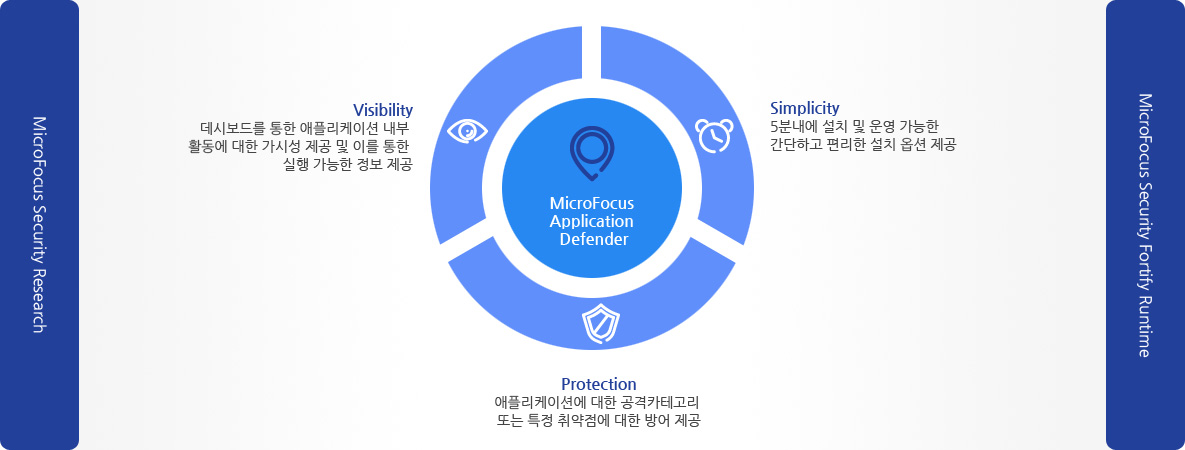

Application Security Simplified

Fortify Application Defender

RASP(Runtime Application Self Protection)는 기존 보안솔루션과 무엇이 다른가?

RASP와 WAF 비교: SANS 비교 자료

“WAF 기술은 이러한 [인코딩]을 종종 놓칠 때가 있었지만, 앱 디펜더는 모두 잡아내었다.”

“Although such [encoding] sometimes bypass WAF technologies, App Defender caught them all.”

“앱 디펜더는 API 계층을 직접 감지하므로 기존의 WAF가 감지하지 못하는 공격을 탐지할 수 있다. 또한 전후 관계를 파악할 수 있으므로 WAF에 비해 오탐이 적은 장점이 있다.”

“App Defender’s capability to instrument at the API layer allows it to detect attacks the traditional WAF missed. It reported fewer false positives than the traditional WAF, thanks to its capability to perform context-sensitive matching"

“Although such [encoding] sometimes bypass WAF technologies, App Defender caught them all.”

“앱 디펜더는 API 계층을 직접 감지하므로 기존의 WAF가 감지하지 못하는 공격을 탐지할 수 있다. 또한 전후 관계를 파악할 수 있으므로 WAF에 비해 오탐이 적은 장점이 있다.”

“App Defender’s capability to instrument at the API layer allows it to detect attacks the traditional WAF missed. It reported fewer false positives than the traditional WAF, thanks to its capability to perform context-sensitive matching"

- RASP와 WAF의 비교

| RASP | WAF | |

|---|---|---|

| 정확성 | 탈취 시도가 일어나는 라이브러리로 악의적인 입력이 가해질 때만 탐지. 입출력 데이터 및 논리 흐름을 모니터링 함. | 단순한 패턴 매칭을 통한 탐지는 입력이 실제 취약한 코드로 전달되는지를 고려하지 않음 (False Positive) |

| 가치 실현 시간 | 어플리케이션에 존재하는 취약점 위치를 알 필요가 없음; 취약점에 대해 가상 패치 형태로 동작함 | 적절한 동작을 위해서는 많은 테스트과 설정 작업이 필요함. |

| 신뢰성 | 고부하 시에도 “페일 오픈” (Fail-open) 이 발생하지 않음 – 코드는 서버 부하와 상관없이 “편성” (Instrumented) 됨. | 단일 실패점; 고부하 시에 “페일 오픈“ (Fail-open)이 발생하여 이전에 보호되던 웹 어플리케이션을 취약한 상태로 만듦. |

| 플랫폼 | “편성“ (Instrumentation) 가능한 모든 어플리케이션. | 웹 어플리케이션. |

| 가시성 | 코드의 취약점을 교정하는 방법에 대한 자세한 내용을 개발자에게 전달할 수 있음. | 어플리케이션에 대한 어떠한 통찰(가시성)도 제공하지 않음 |

| 네트워크 프로토콜 |

프로토콜에 대해 중립적; HTTP, HTTPS, AJAX, SQL 및 SOAP 포르토콜을 동일하게 쉬운 방법으로 다룰 수 있음. | 어플리케이션의 네트워크 통신에 대해 이해하고 있어야 함. |

| 언어지원 범위 |

이론적으로 언어에 대해 중립적이지만, 현재로서는 복잡하고 언어 특화된 체계가 필요 - .NET과 자바를 지원. | 언어 중립적; 프로그래밍 언어에 종속되지 않음. |

| 유지 보수 | 어플리케이션의 변화를 자동적으로 감지. | 교육을 통해 어플리케이션의 문맥을 이해해야 함; 어플리케이션의 변화에 따라 주기적인 관리가 필요. |

Sans Institute – Protection from the inside: Application Security Methodologies Compared - April 2015